La Lettre Cyber #1

Avant tout, merci pour votre inscription à cette lettre. Suite a son lancement, l'initiative ScopeCyber.fr a reçu de nombreux soutiens, et cela me motive à poursuivre son développement.

ScopeCyber.fr évolue

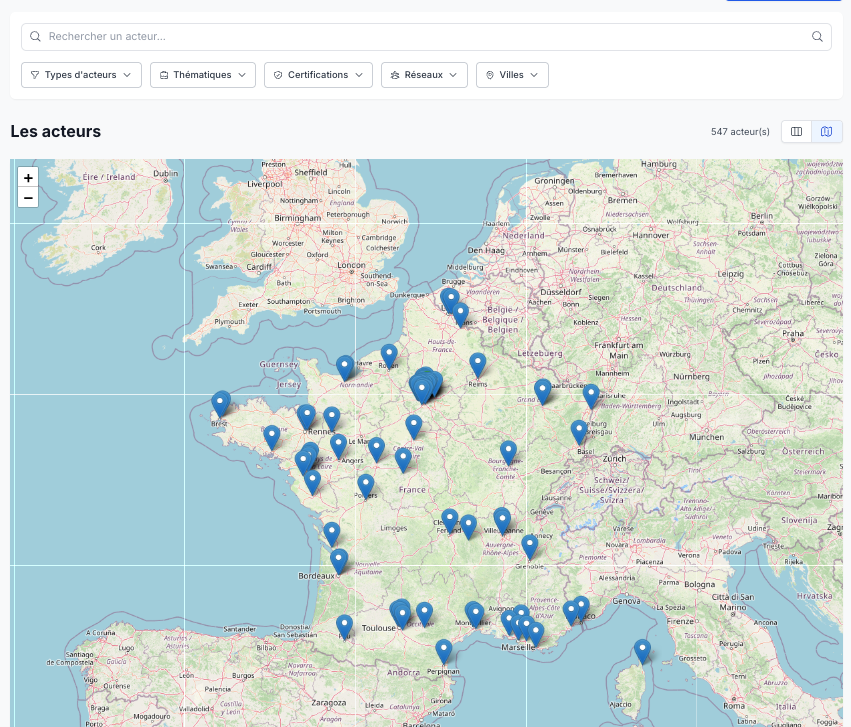

Un mois après son lancement, la plateforme se met à jour avec plusieurs évolutions :

- Amélioration du moteur de recherche (filtres, carte interactive)

- Amélioration des fiches d'acteurs

- Lancement du Blog Cyber

- Lancement de la Lettre Cyber, ici présente

- Renforcement du SEO

- Ouverture de l'offre Cyber Premium

Afin d'améliorer l'expérience utilisateur et de définir les axes de développement, je suis à l'écoute de toute proposition d'amélioration.

La France accuse APT28

La France a officiellement accusé le groupe APT28 (ou Fancy Bear), lié au renseignement militaire russe, d'une série de cyberattaques visant ses institutions depuis 2015. Parmi les incidents notables figurent le piratage de la chaîne TV5Monde en 2015, la fuite des courriels de la campagne présidentielle d'Emmanuel Macron en 2017, ou encore des intrusions dans des entités liées à l'organisation des Jeux olympiques de Paris 2024.

Depuis 2021, APT28 a intensifié ses opérations, ciblant des ministères, des collectivités locales, des entreprises de défense ou encore du secteur aérospatial. Le groupe utilise des techniques sophistiquées, telles que le phishing ciblé, l'exploitation de vulnérabilités zero-day ou encore l'infiltration via des failles non corrigées.

Cette attribution publique marque un tournant dans la posture de la France face aux cyber-menaces étatiques, soulignant la nécessité d'une vigilance accrue et d'une coopération renforcée pour protéger les infrastructures critiques et la souveraineté numérique du pays.

Sources :

Le FIC 2025

Le Forum InCyber Europe 2025, qui s'est tenu du 1ᵉʳ au 3 avril à Lille, a rassemblé plus de 18 000 participants autour du thème « Zero Trust, la confiance pour tous ? ».

Cette 17ᵉ édition a mis en lumière le modèle Zero Trust comme réponse aux défis de cybersécurité dans un monde hyperconnecté. Des acteurs majeurs, notamment Hexatrust, ont souligné l'importance de solutions souveraines et de la résilience numérique européenne.

Le forum a également été marqué par des partenariats stratégiques et des initiatives renforçant la collaboration entre acteurs publics et privés, illustrant l'engagement collectif pour une cybersécurité de confiance.

Sources :

En avril, ne te découvre pas d'un fil

Hélas, cette expression n'aura pas eu l'effet escompté. Le mois dernier, plusieurs fuites de données majeures ont été dévoilées :

- Carrefour Mobile

- Chronopost

- Boulanger

- SAP NetWeaver

- Hertz

- Oracle

- Indigo

- Easy cash

- Alain Afflelou

- Harvest

- AutoSur

- Caisse national de sécurité sociale du Maroc

On ajoutera à cette triste liste, une fuite massive exposant les données de 16,3 millions de Français, principalement issues d'opérateurs télécoms.

Toujours plus de ransomwares

Le premier trimestre 2025 a été marqué par une intensification sans précédent des attaques par ransomware.

Parmi les nouvelles menaces, le ransomware Van Helsing a émergé, ciblant notamment la France. Identifié par Cyfirma, ce malware se distingue par des techniques de chiffrement avancées et des mécanismes d'évasion sophistiqués, rendant sa détection et sa suppression particulièrement difficiles .

En parallèle, le groupe Silent adopte une stratégie d'extorsion sans chiffrement, menaçant de divulguer des données sensibles pour contraindre les victimes au paiement. Cette approche souligne l'évolution des tactiques, mettant en lumière la nécessité d'une vigilance accrue face à des méthodes de plus en plus diversifiées .

Quand l'IA hallucine des vulnérabilités

Le slopsquatting exploite les "hallucinations" des IA génératives, qui peuvent suggérer des bibliothèques logicielles inexistantes. Des acteurs malveillants enregistrent ces noms fictifs dans des dépôts publics comme PyPI ou npm, y injectant du code malveillant. Ainsi, des développeurs, en suivant aveuglément les recommandations de l'IA, peuvent intégrer involontairement des composants compromis dans leurs projets, compromettant la chaîne d'approvisionnement logicielle.

En bref

-

L'ANSSI lance son offre de services : MesServicesCyber, ANSSI

-

L'Union européenne dévoile son plan de financement cyber pour 2025-2027, InCyber

-

Prolongé temporairement, le financement du programme CVE reste incertain, Le Monde Informatique

-

XDR : la start-up française Sekoia.io lève 26 millions d'euros, InCyber

-

Billets de concert : aprés JUL, l'été du grand piratage, Zataz